この記事は Elastic Stack (Elasticsearch) Advent Calendar 12日目の記事です。

こんにちは、@shin0higuchiです😊

近頃めっきり寒くなりましたが皆さまいかがお過ごしでしょうか。私は毎日暖房の効いた自室でテレワークライフを送っています。自宅最高です。

さて、今回はElastic Security の機能である、Endpoint Securityについて紹介しようと思います。

端末にElastic Agentをインストールすることでウィルス対策ソフトとして動作するとともに、ログをElasticsearchに集約してアラートや分析を行うことが可能です。

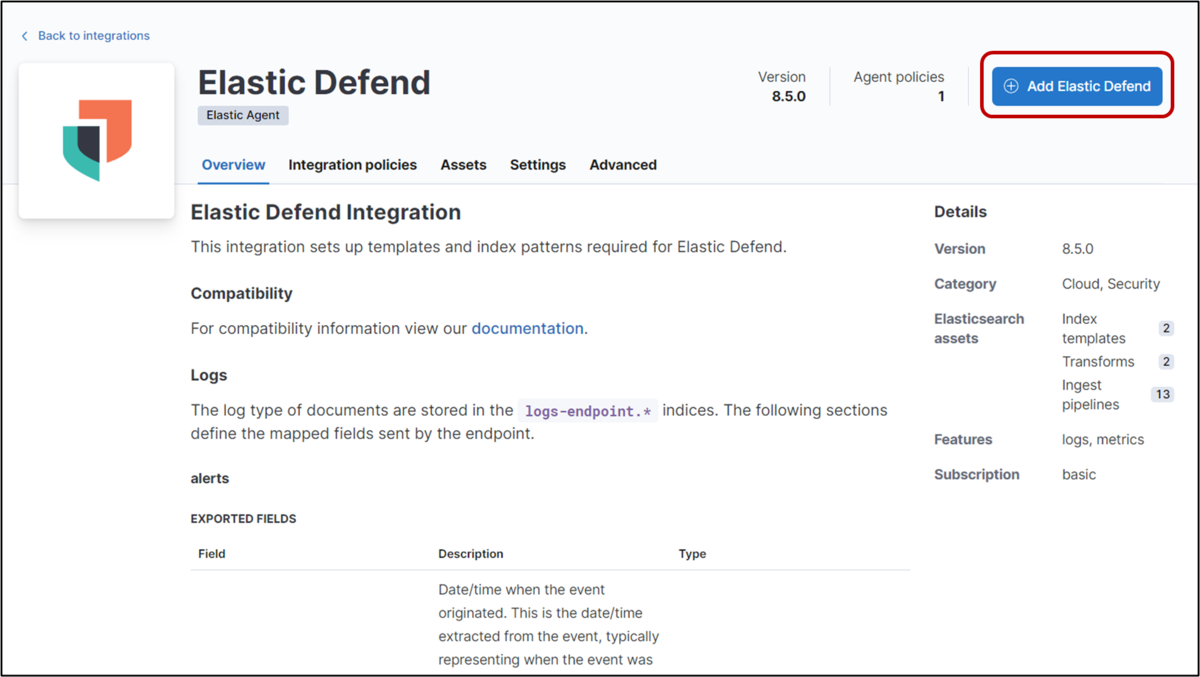

Elastic Agent に Elastic Defend Integration をインストールすることで利用できる機能となります。

※今までは Endpoint Security Integrationでしたが、最近 Elastic Defend という名称に変更されたようです。

www.elastic.co

この記事ではインストールから不審な挙動の検知、検知後の対応までの流れを簡単にご紹介します。

インストール/設定手順

Kibanaにアクセスし、Securityのメニューから設定を開始することができます。

この記事では、Elastic Agentを管理するための Fleet Server が事前にローカルマシンにインストールされている前提で話を進めます。

Fleet Server のセットアップについては、Set up Fleet Server | Fleet and Elastic Agent Guide [8.5] | Elastic をご覧ください。

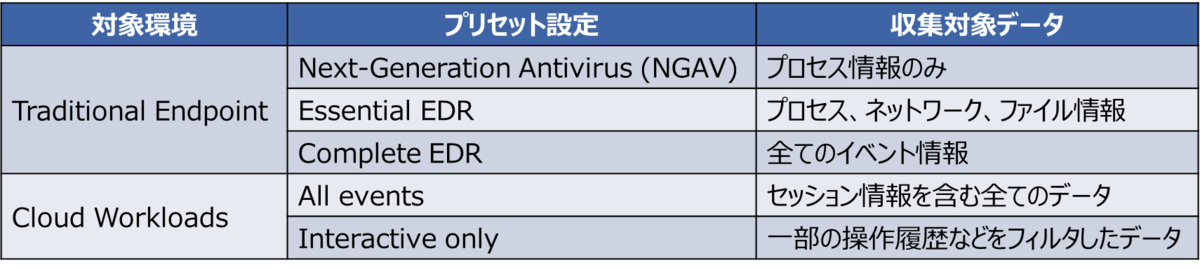

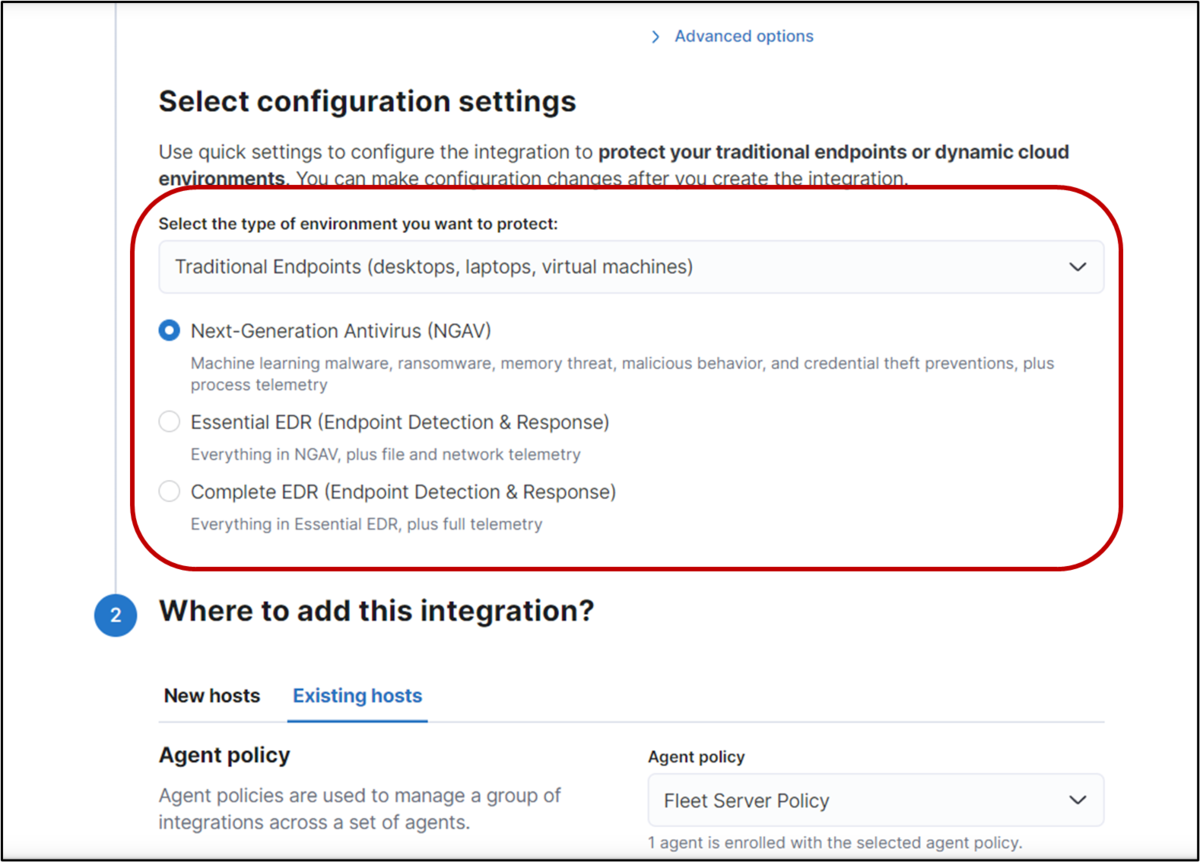

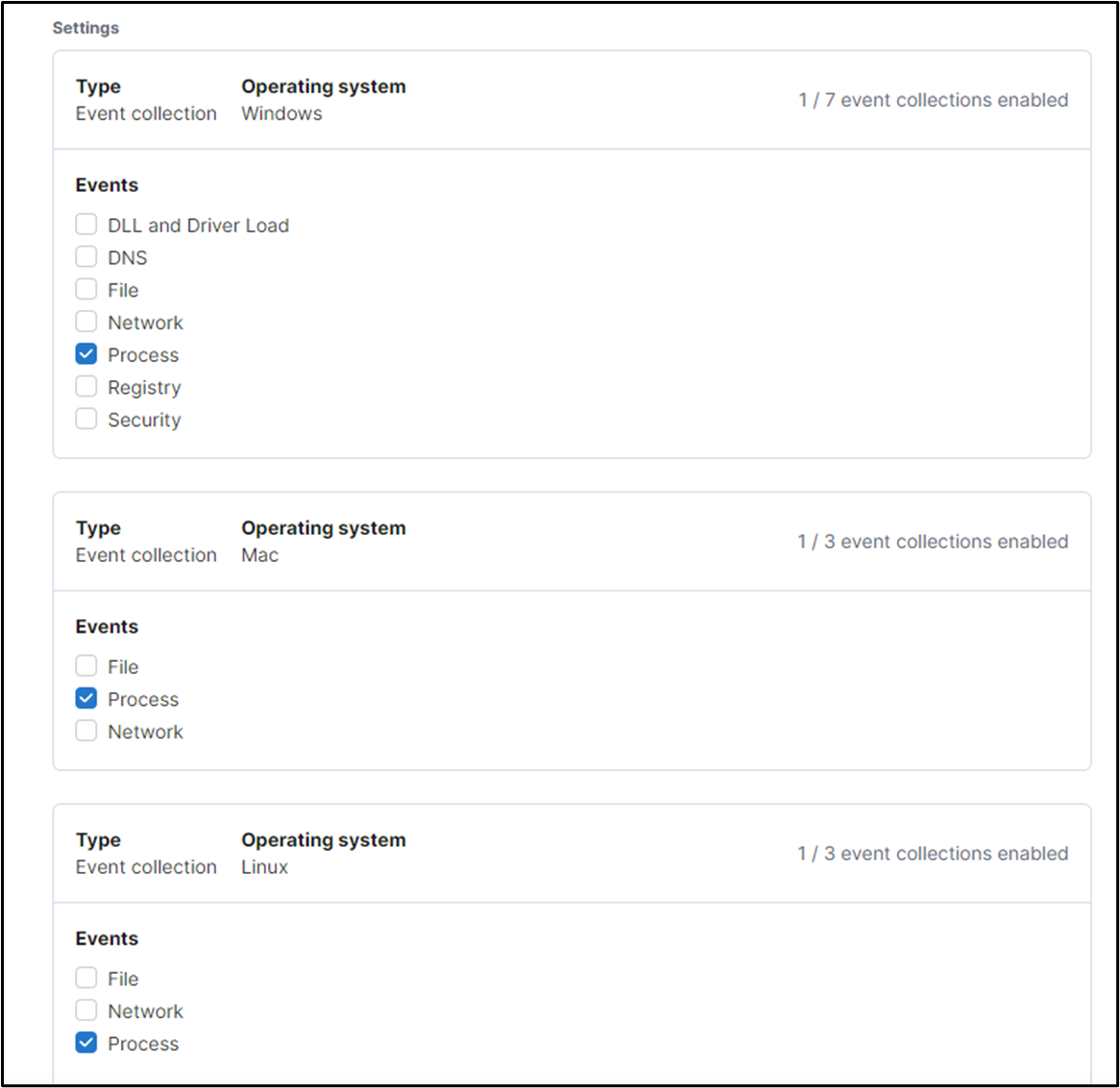

Elastic Defendでは、収集対象を柔軟に設定できますが、簡単に設定できるようにいくつかのプリセットが用意されています。

大別すると通常のクライアントにインストールする Traditional Endpoint presets と Cloud Workloads presets の2種類があり、それぞれで集める対象のデータセットにいくつかのプリセットがあります。

今回はNext Generation Antivirususを選ぶことにします(設定方法は後述)。

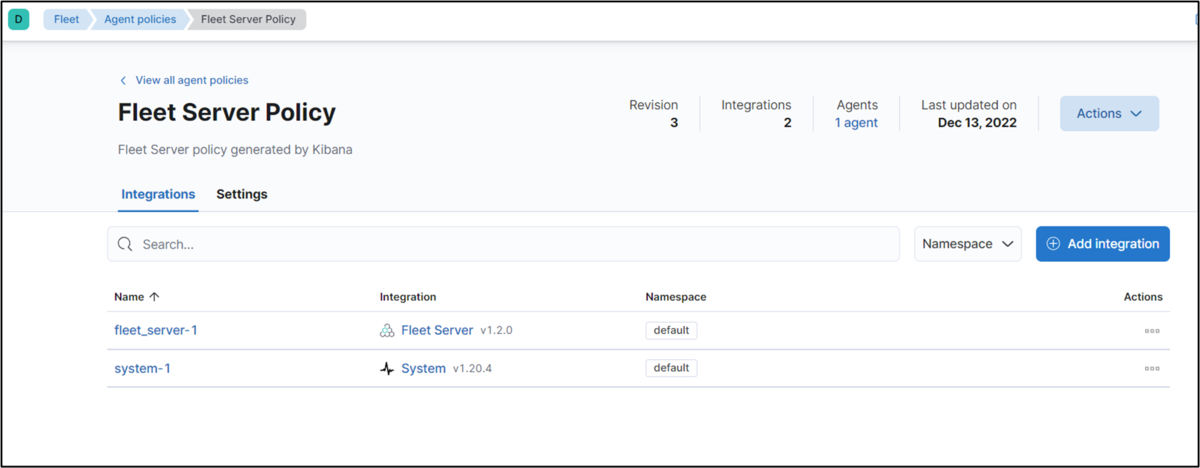

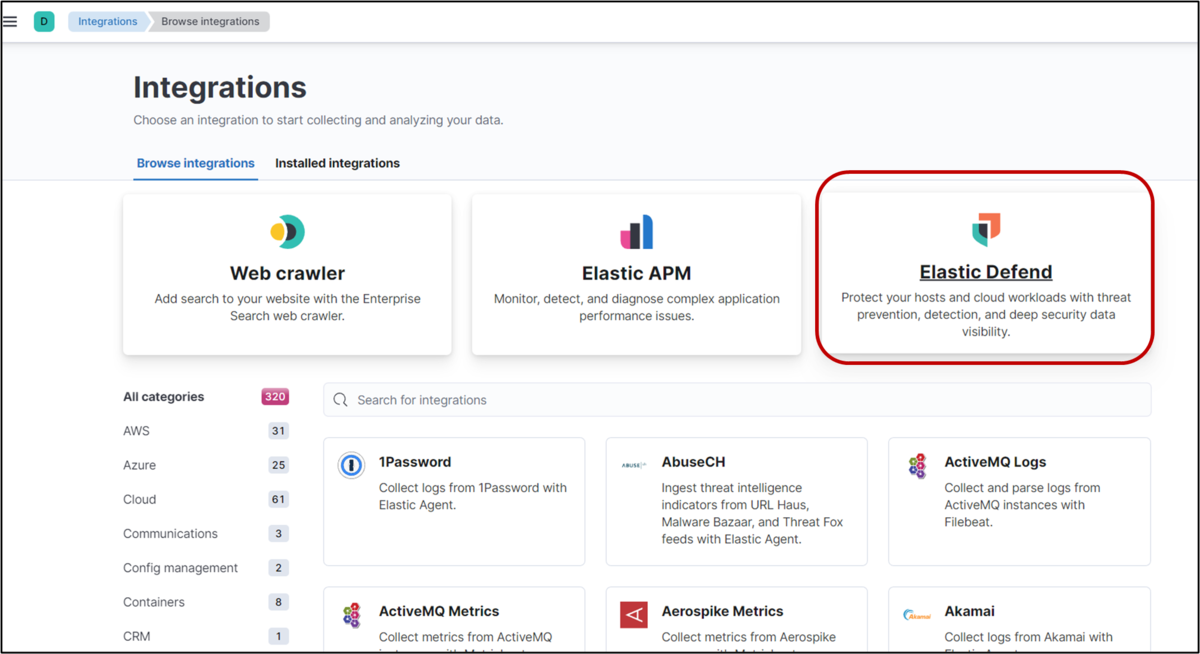

KibanaのFleet Server Policy を開き、「Add Integration」のボタンからElastic Defend Integrationを追加してみましょう。

以下のキャプチャのように、設定入力画面まで進みます。

設定画面に、先ほど説明したプリセット設定を選ぶ箇所があるので、Next Generation Antivirusus(NGAV)を選択します。

また、そのすぐ下にあるAgent Policyの箇所は「Fleet Server Policy」を選んでください。

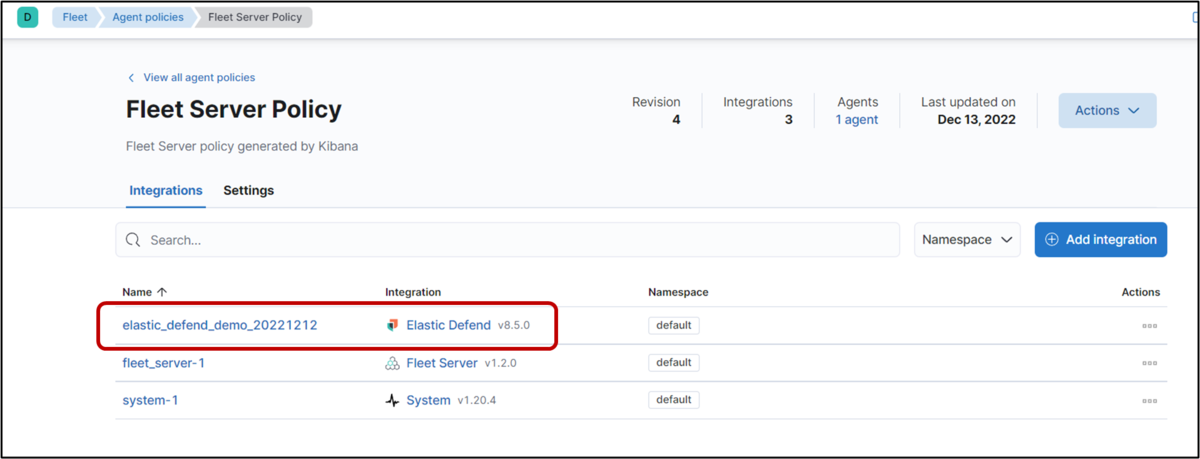

Fleet Server Policy に、Elastic Defend の Integration が追加されていることが分かります。

Agent名をクリックすると、設定の確認・変更をおこなうことができます。

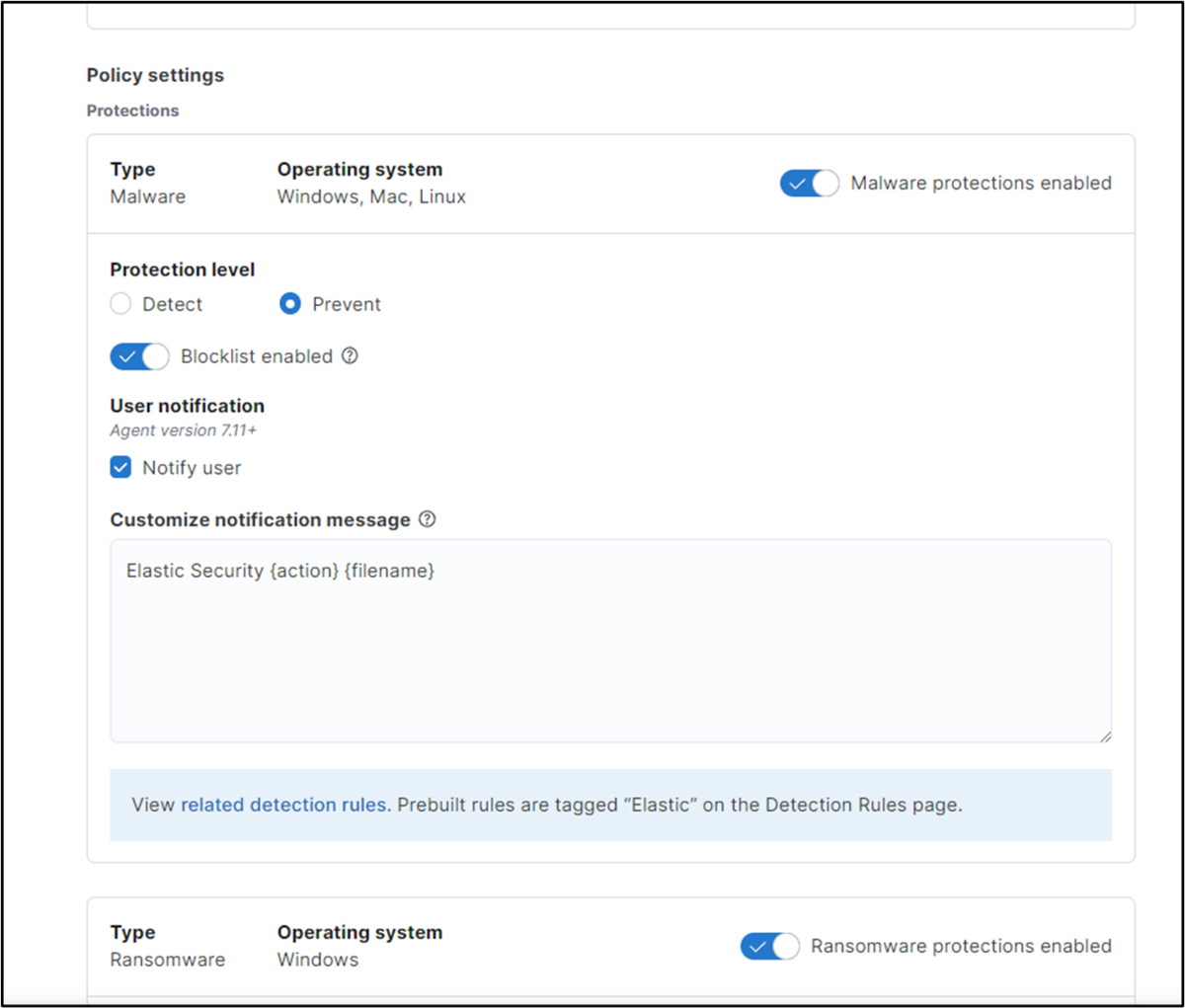

今回はNGAVプリセットであらかじめ適切に設定されているので変更はしませんが、マルウェア防御の設定やデータ収集の設定が入っていることが確認できますね。ちなみに、マルウェア防御の機能は、不審な挙動を検知した際に通知だけをおこなう「Detect」と、実行を止めるところまでおこなう「Prevent」の設定があります。

不審な挙動の検知/ブロック(Detection)

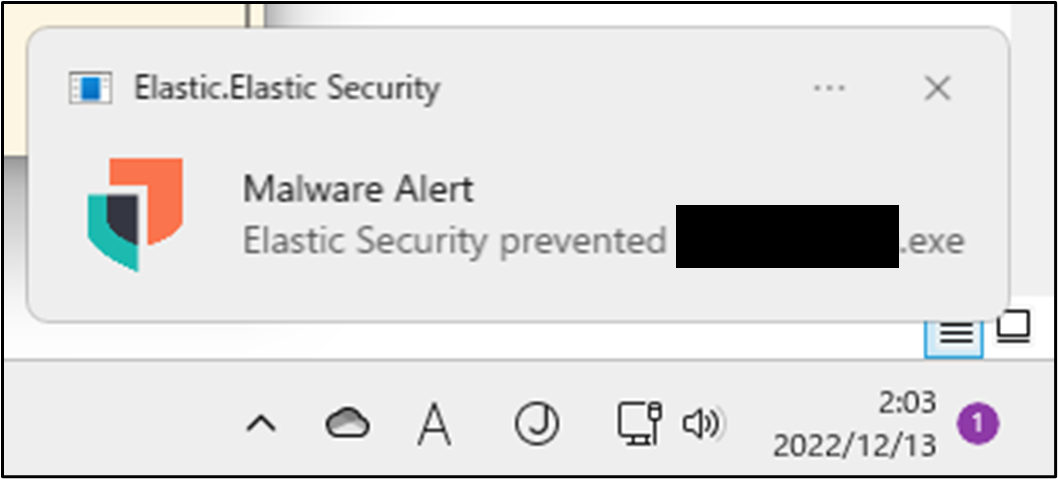

試しに不審なプログラムを実行しようすると、キャプチャ画像のようなポップアップが表示され、プログラムが実行されないようにブロックしてくれていることがわかります。

また、ブロックリストとしてルールベースの禁止アプリケーションを指定したり、信頼されたアプリケーションを明示的に指定したりすることも可能です。

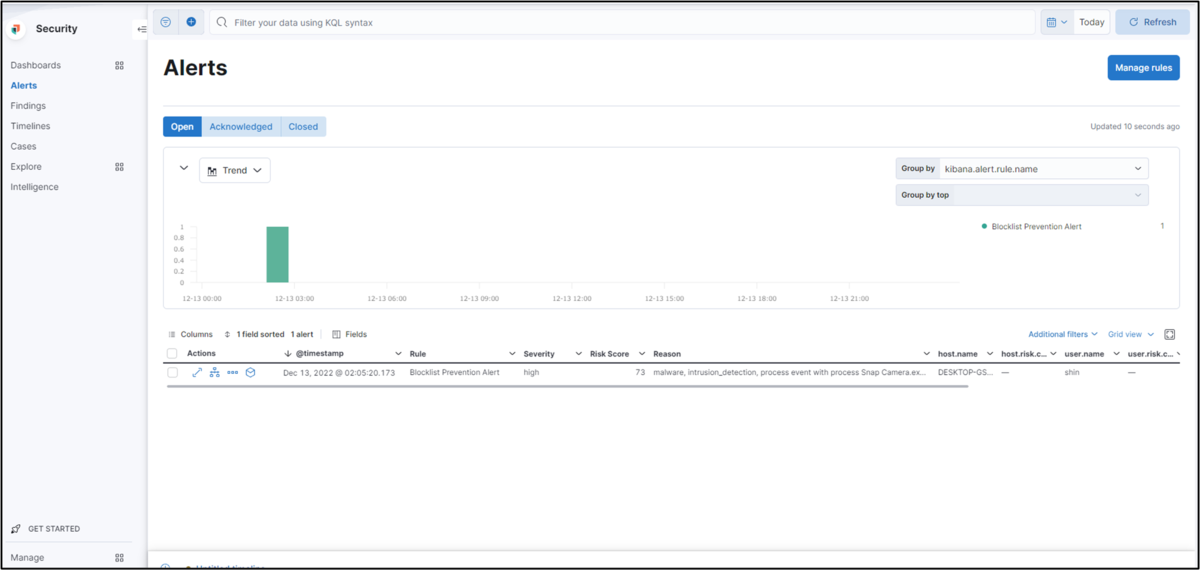

ブロックした内容は、KibanaのAlert画面で確認することが可能です。

アラートの詳細を見て分析をおこなうためのビューも非常に充実しているのですが、この記事では割愛します。

検知後の対応(Response)

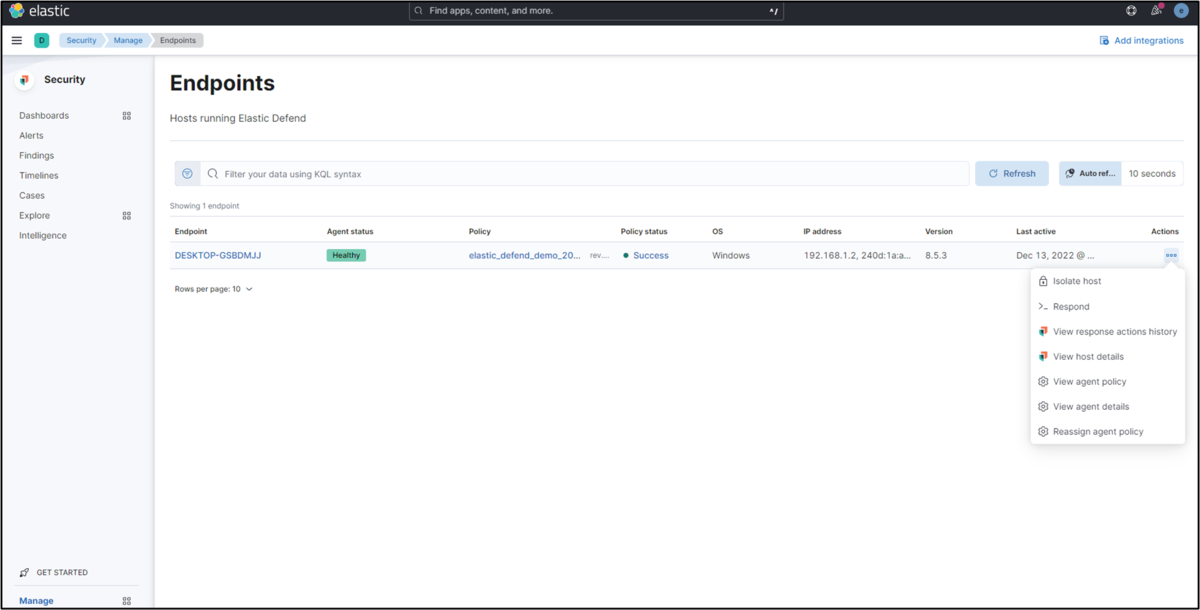

Host Isolation

マルウェア感染の疑いがある端末が見つかった場合、ネットワークから当該端末を切断することが可能です。Endpoint一覧画面の「Actions」から「Isolate host」を実行します。

この操作によりネットワークから切断されるので、他の端末に感染が広がるリスクを抑えることが可能です。

なお、Kibanaのプラットフォームとの通信はブロックされないので、後述のRespond機能を利用して調査・対処をおこない、対処が完了したのちは「Actions」から「Release host」を実行することでネットワークに復帰させることができます。

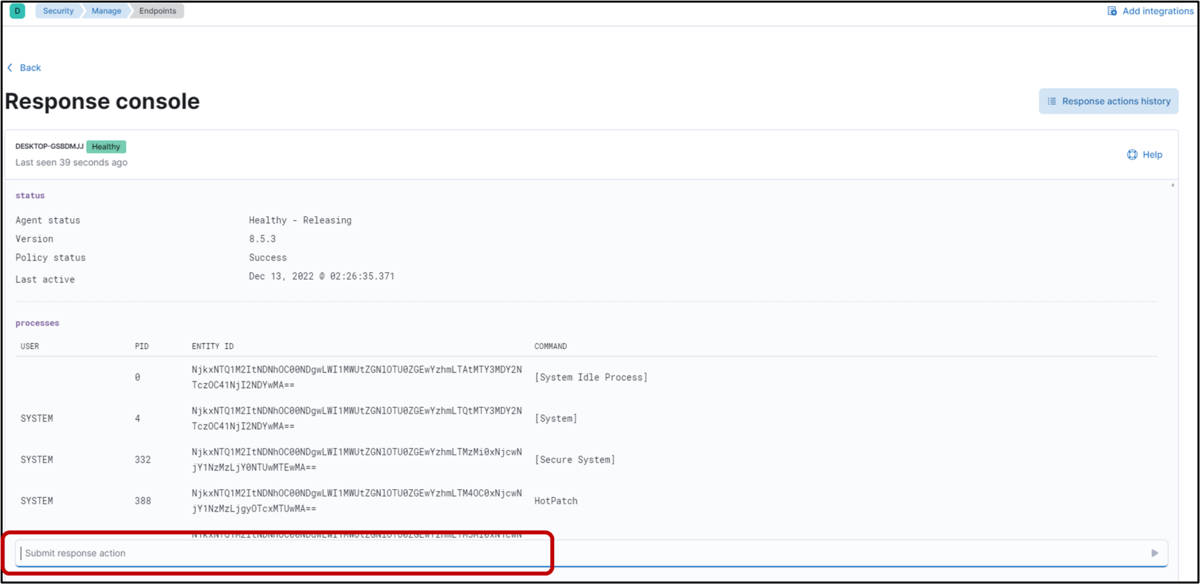

Response console

上記のHost Isolation中に、当該端末のプロセス一覧を取得したり、プロセスをKillしたりすることも可能です。

Endpoint一覧画面の「Actions」から「Respond」を選択すると専用のコンソールに遷移します。

isolate, release, status, processes 等のコマンドを利用して操作することが可能です。

詳しくはhttps://www.elastic.co/guide/en/security/8.5/response-actions.htmlを参照してください。

※この機能を利用するにはEnterpriseサブスクリプションが必要となります。

まとめ

いかがだったでしょうか。

Elastic Agent の Elastic Defend Integration を利用することで、マルウェア検知や分析、対処まで一貫しておこなうことができます。Elasticsearchというと検索用のOSSというイメージをお持ちの方も多いかと思いますが、セキュリティ分野でも力を発揮してくれそうですね。ご興味のある方はTrialライセンスを有効化することで試用できますので、是非お試しいただければと思います。

今回の記事は以上となります。お読みいただきありがとうございました。

Acroquest Technologyでは、キャリア採用を行っています。

- ディープラーニング等を使った自然言語/画像/音声/動画解析の研究開発

- Elasticsearch等を使ったデータ収集/分析/可視化

- マイクロサービス、DevOps、最新のOSSを利用する開発プロジェクト

- 書籍・雑誌等の執筆や、社内外での技術の発信・共有によるエンジニアとしての成長

少しでも上記に興味を持たれた方は、是非以下のページをご覧ください。

世界初のElastic認定エンジニアと一緒に働きたい人Wanted! - Acroquest Technology株式会社のデータサイエンティストの採用 - Wantedlywww.wantedly.com